Zabezpiecz się! 3 typowe błędy bezpieczeństwa kont

W firmach, podobnie jak życiu prywatnym, niby wszyscy wiedzą, że chcąc uniknąć poważnych konsekwencji, trzeba dbać o zabezpieczenia. Jednak zarówno w sferze osobistej, jak i zawodowej, stale natykam się na mrożące krew w żyłach historie, których można było uniknąć, gdyby zamiast tylko „wiedzieć”, ktoś postanowił coś wcześniej zrobić. 3 historie o niezabezpieczonych kontach i proste rozwiązania, które można wdrożyć zupełnie bezkosztowo.

Jeden do wszystkich, wszyscy do jednego

Już piąta agencja prosi o dostęp do konta Google Analytics. Szukamy odpowiedniego partnera do działań e-marketingowych, więc to naturalne, że damy im dostęp. Login mailem, a hasło SMS-em, żeby było bezpieczniej i nie trzeba go było potem zmieniać. Hasło do konta ma też kilku pracowników, więc przy zmianie powstałoby zamieszanie…

Jednak jeśli współpraca się nie zawiąże, to agencje nie będą miały potrzeby zaglądać później do tego konta GA. Ani do spiętego z nim konta AdWords. Ani sprawdzać Gmaila, czy historii odwiedzonych witryn, które odkładają się domyślnie na kontach Google.

Współczesne, profesjonalne systemy do zarządzania usługami online w standardzie pozwalają dodawać nowe konta użytkowników, wraz ze stosownymi uprawnieniami. Przez niewiedzę (lub lenistwo), te rozwiązania są często ignorowane. Tym samym hasłem do systemu loguje się kilka osób. I zwykle nie ma problemu do momentu, kiedy jakieś dane znikną lub zostaną użyte w celu dalekim od oczekiwań ich właściciela.

Co więcej, w momencie gdy coś przestanie działać (np. firmowa strona WWW) lub w zagadkowy sposób zmienia się konfiguracja konta, ustalenie odpowiedzialności będzie mocno utrudnione. Zmiana hasła, z którego równocześnie korzysta wiele osób, powoduje zamieszanie, telefony i e-maile. A co jeśli to hasło postanowi zmienić zwolniony właśnie pracownik?

Prawidłowe zarządzanie kontami

Zamiast przekazywać dane dostępowe do pojedynczego konta, dużo lepszym rozwiązaniem jest każdorazowe tworzenie unikalnych kont użytkowników, kiedy tylko możliwe. To proste zadanie nie wymaga angażowania „pana informatyka” ani dużych zasobów czasu.

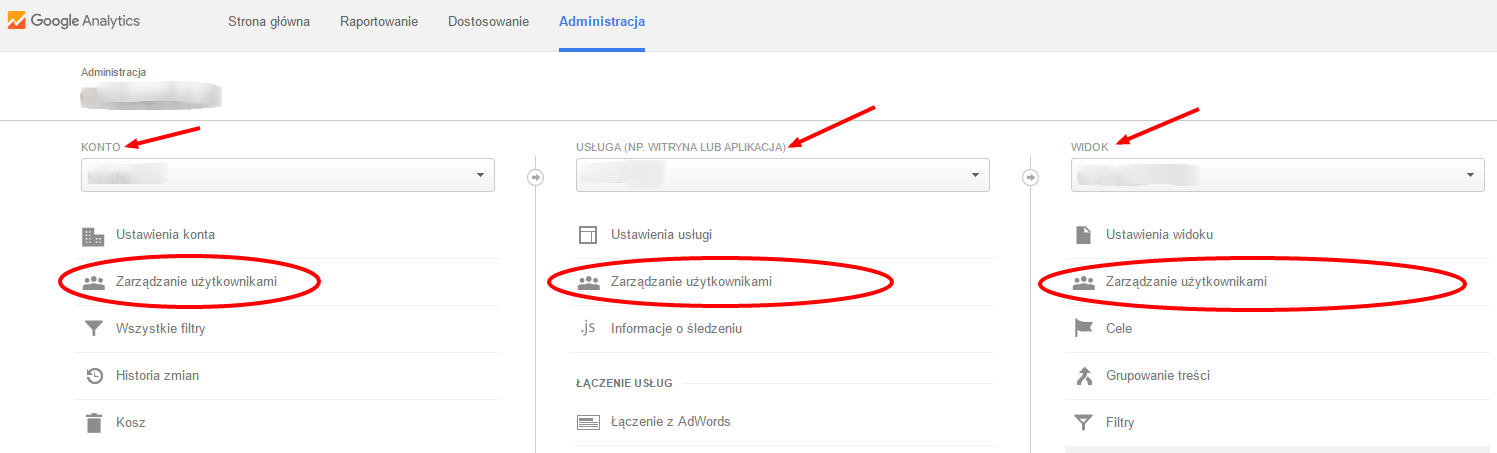

Przykładowo dla konta Google Analytics, dostęp do zarządzania użytkownikami dostępny jest w zakładce „Administracja” dla każdego konta:

Administracja kontem Google Analytics

Możliwe jest udzielenie dostępu niekoniecznie do całego kont GA, a np. do samej usługi lub nawet wydzielonego widoku danych. W połączeniu z uprawnieniami, kiedy decydujemy przede wszystkim o udzieleniu pełnego dostępu lub samym odczycie danych, zachowamy pełną kontrolę na tym, co udostępniamy i czy zezwalamy na wprowadzanie zmian w konfiguracji.

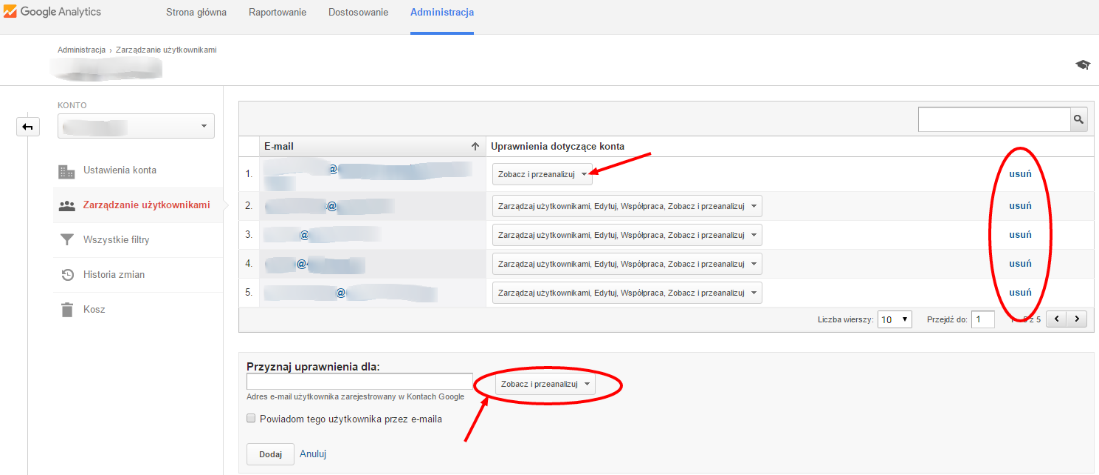

Proste jest zarówno dodawanie nowych użytkowników, jak i późniejsze ich usuwanie:

Nadawanie praw i usuwanie użytkowników GA

Udzielając dostępu zewnętrznemu specjaliście czy agencji marketingowej, wystarczy więc dodać wskazany adres e-mail (musi być spięty z usługami Google) do wybranego widoku danych z poziomem uprawnień „Zobacz i przeanalizuj”. Po zakończeniu współpracy konto należy usunąć (o czym często się zapomina).

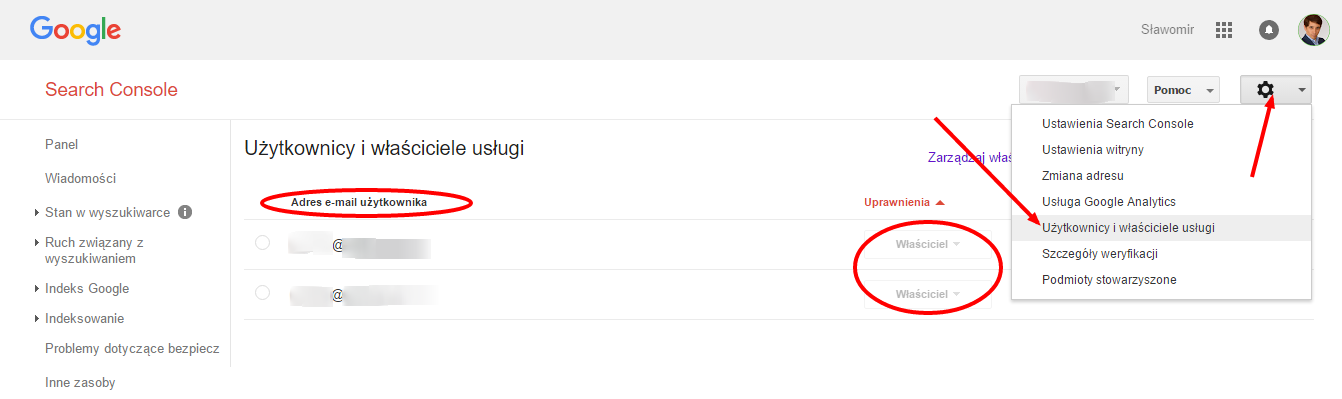

Analogicznie w usłudze Google Search Console, w prawym górnym rogu dostępny jest przycisk z menu prowadzącym do zarządzania użytkownikami i ich uprawnieniami:

Użytkownicy w Google Search Console

Użytkownicy w Google Search Console

Dodatkowe 5 minut pracy daje wymierne korzyści, gdyż:

- zmiana hasła nie spowoduje zbędnego zamieszania,

- użytkownicy, którzy zakończyli pracę z narzędziem, mogą zostać bez problemu usunięci,

- w przypadku samych kont Google, do których pozostajemy stale zalogowani, dane dot. aktywności użytkownika w internecie pozostaną prywatne.

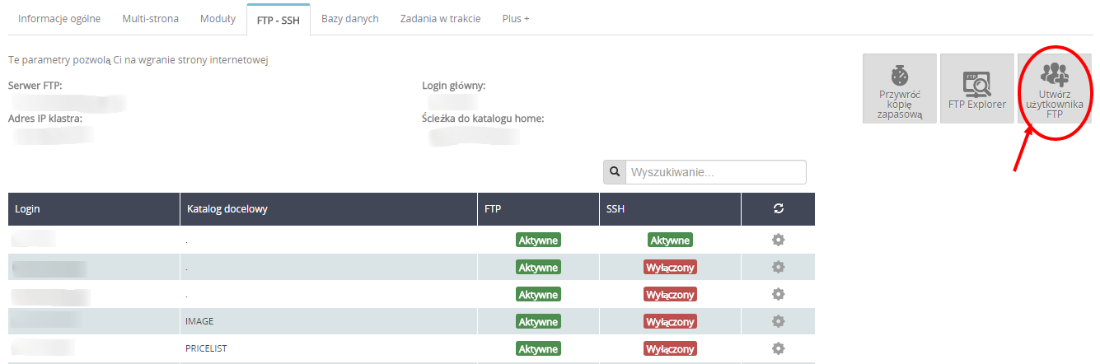

Dedykowane dostępy do serwera FTP

O ile w przypadku usług Google dostęp do de facto prywatnego konta otrzymuję w ok 30% przypadków, o tyle dostęp do serwera FTP serwisu (potrzebny przy realizacji optymalizacji SEO) w ponad 90% przypadków otrzymuję dostęp z ogólnym hasłem „dla wszystkich”.

Na potrzeby publikacji zbadałem kilka starych kont FTP nieaktualnych klientów. Rekordowy okazał się działający ponad od 9 lat dostęp do serwera dość znanej firmy, opierającej swoją promocję w istotnej części na Internecie. Pojawia się pytanie: kto jeszcze ma podobne uprawnienia i czy nie zechce z nich skorzystać?

Duża część paneli hostingowych pozwala dziś w nieskomplikowany sposób przydzielić osobne dostępy do kont FTP. Rozwiązuje to problem konieczności zmiany haseł. Po zakończeniu prac można dodatkowe konto po prostu usunąć.

Daleko szukać: dla przykładu, popularny w Polsce hosting OVH i przykład serwera z kilkoma kontami (także z niepełnym dostępem!):

Jeśli natomiast zdarzy się, że dodanie osobnego konta z dostępem do serwera FTP nie będzie możliwe, zalecam określić z góry czas i zakres prac specjalisty na serwerze, a po ich zakończeniu po prostu zmienić hasło.

Powyższe wskazówki nie mają sugerować złej woli specjalistów, czy braku zaufania do nich, to dobre zasady które porządkują dostęp do wrażliwych danych i odpowiedzialność za awarie.

Ukradli mi laptopa…

Małe przedsiębiorstwo z biurem lokalizowanym w tzw. „złej dzielnicy”. Firma odnotowała już w swojej historii kilka włamań, dlatego zwyczajnie zainstalowano w siedzibie ciężki sejf. Po zakończeniu pracy, laptopy i dyski z PC-tów w specjalnych kieszeniach wędrowały w bezpieczne miejsce. Wydawało się to dobrym zabezpieczeniem, więc pracownicy nie szyfrowali dysków, a niektórzy przechowywali nawet hasła w plikach tekstowych na pulpicie.

Firmę odwiedził „tajemniczy klient” i pod chwilową nieobecność personelu ukradł przypadkowy laptop, leżący akurat na biurku.

Poważny problem wynikł nie tyle przez utracony sprzęt, ale przez dane, które były na nim zgromadzone. No i te nieszczęsne hasła „do wszystkiego”. A tak naprawdę nie jest konieczna fizyczna kradzież sprzętu, zresztą zwykle (choć nie zawsze) złodziej nie będzie się interesować danymi, a samym komputerem. Może się jednak zdarzyć, że hasło do konta ktoś zwyczajnie podejrzy. Może do tego wykorzystać specjalny program (tzw. „keylogger”), albo po prostu sokoli wzrok szpiega nad naszym ramieniem w czasie logowania.

Okazuje się, że ponad 55% ludzi stosuje takie samo hasło do wielu kont. Jest to równie wygodne, co niebezpieczne. Namówić do zmiany jest często niemożliwe (choć wskazane!), więc tracąc jedno hasło często tracimy wszystkie.

Co z tym zrobić?

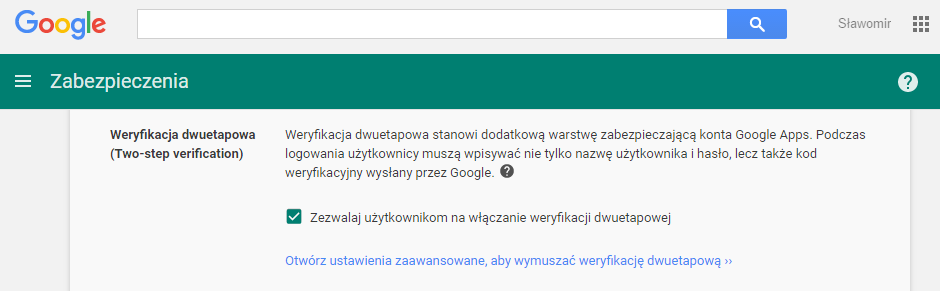

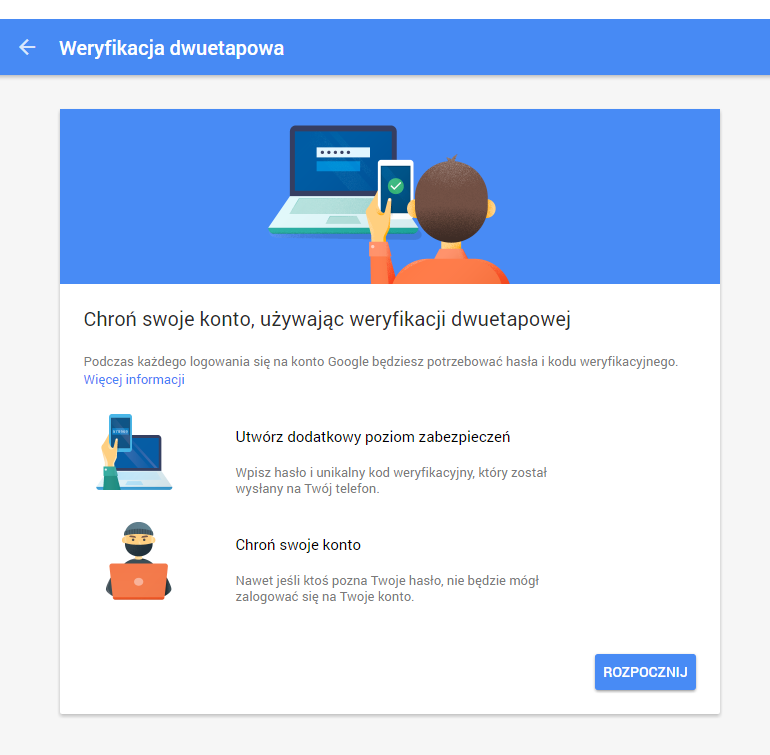

Weryfikacja dwuskładnikowa

Model bezpieczeństwa znany z bankowości elektronicznej – dodatkowy token. Używany przez wszystkich do przelewów, wciąż pozostaje nowością kiedy mówimy o logowaniu do kont Google. Za nieco dziwnie brzmiącym hasłem „Uwierzytelnianie dwuskładnikowe” kryje się całkowicie bezpłatna usługa ogromnie zwiększająca bezpieczeństwo konta. Po jej uruchomieniu, kradzież hasła nie przyniesie hakerowi praktycznie żadnej korzyści.

Konfiguracja zajmuje dosłownie 3 minuty – wchodzimy na stronę >>> tutaj

Przechodzimy weryfikację (najłatwiej kodem SMS). Od tego momentu obok hasła przy logowaniu wymagane będzie też podanie tokena. Tym sposobem fakt, że ktoś zdobył – dowolną drogą – hasło do konta nie będzie już zagrożeniem dla bezpieczeństwa danych.

Z racji zawodności i opóźnień w komunikacji SMS, zalecam też po ustawieniu weryfikacji zamienić tokeny SMS-owe na kody z aplikacji: Google Autentyficator.

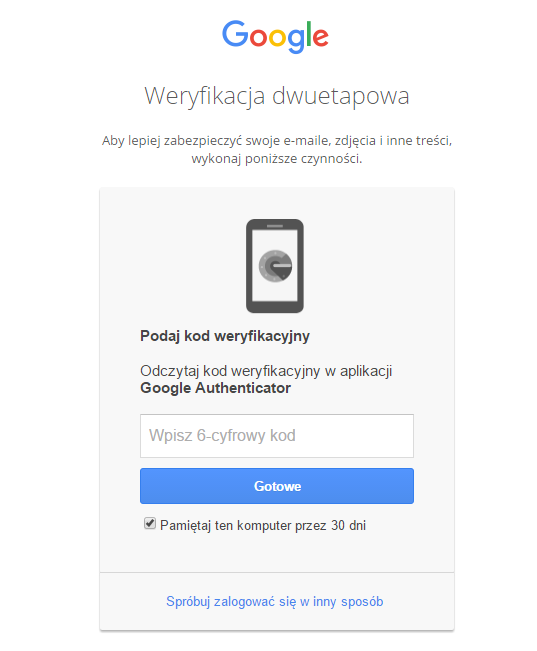

Po weryfikacji, każde logowanie po podaniu hasła będzie wymagać przejścia przez dodatkowy krok:

Dwuetapowa weryfikacja logowania w Google

Jeśli każdorazowe logowanie będzie uciążliwe, można zaznaczyć aby system pamiętał nasz komputer przez 30 dni. Trzeba mieć jednak na uwadze że obniży to poziom bezpieczeństwa (w przypadku fizycznej kradzieży maszyny).

Dodatkowa wskazówka – dla zewnętrznych domen firmowych spiętych z usługami Google – na weryfikację dwuskładnikową musi najpierw zezwolić administrator w panelu Google Apps.

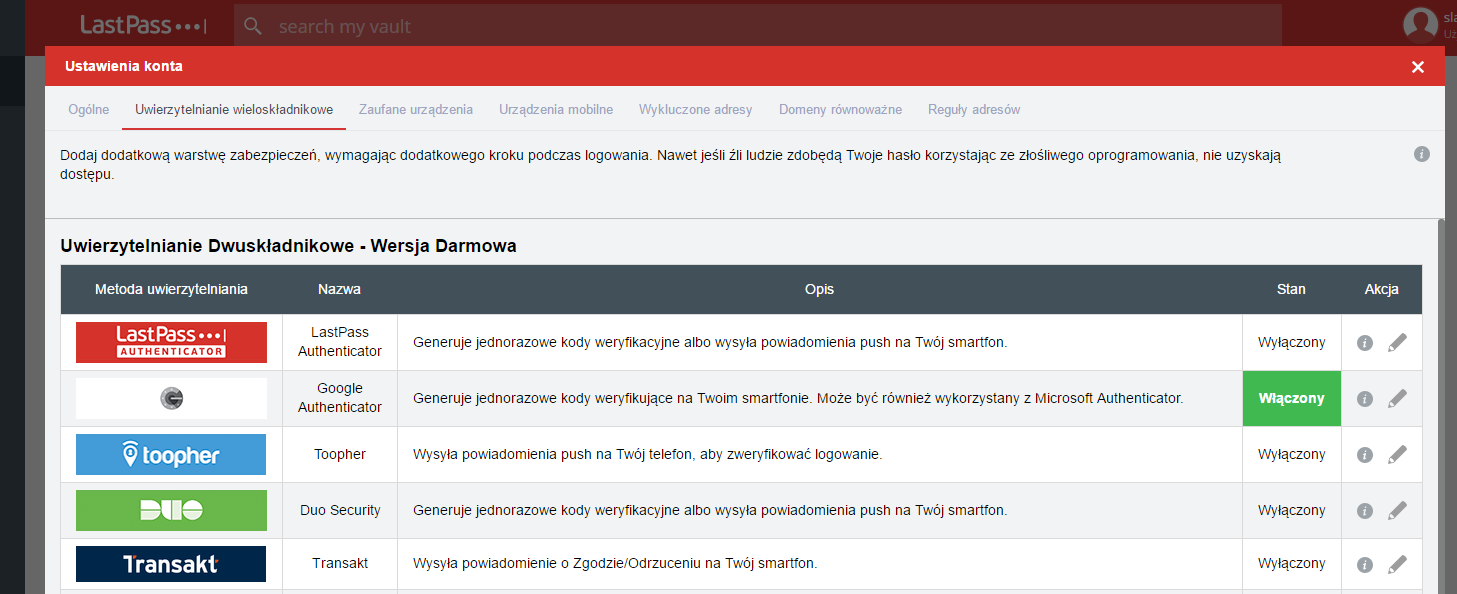

Wspomniany wyżej Google Authenticator daje możliwość weryfikacji dwuskładnikowej także dla innych kont – funkcjonujących poza ekosystemem Google (o ile mają oczywiście tę funkcjonalność). Przykładem może tu być np. popularna wtyczka do zarządzania hasłami w przeglądarce LastPass:

Weryfikacja dwuskładnikowa w LastPass

Co istotne, ta funkcjonalność w LastPass nie wymaga konta premium, a więc też jest bezpłatna. Podobnie zabezpieczyć można też panel dostępu do WWW i poczty e-mail w dobrych firmach hostingowych, np. MyDevil.

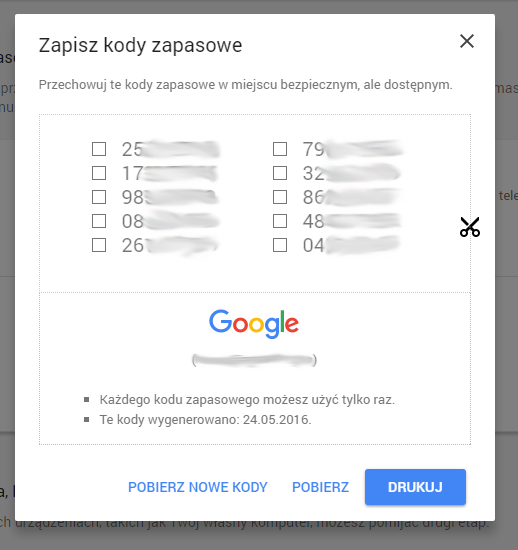

Biorąc pod uwagę, że to rozwiązanie jest całkowicie darmowe, a wybitnie poprawia poziom bezpieczeństwa, grzech nie skorzystać! Na okoliczność utraty telefonu lub smartfona, pomocne będą hasła jednorazowe, które umożliwią logowanie w nieprzewidzianych sytuacjach (trzeba je tylko dobrze schować):

Lista haseł jednorazowych

Nie mamy pańskiego hasła i co nam pan zrobi?

W małej firmie „pan informatyk” konfigurował komputery, napełniał tusz w drukarce, w wolnym czasie tworzył też firmową stronę WWW. W końcu odszedł poszukać nowych wyzwań, a firma postanowiła przekazać rozwój witryny zewnętrznemu zespołowi. Problem pojawił się w momencie pytania o serwer FTP, bowiem hasło znał tylko „pan informatyk”, a próba kontaktu z nim spaliła na panewce.

Sprawa odzyskania dostępu skomplikowała się o tyle, że nikt w firmie nie miał nawet pojęcia u kogo wynajęto konto hostingowe. Dostępu brakowało też do panelu zarządzania domeną, co dodatkowo skomplikowało sytuację w momencie, gdy trzeba było odnowić jej dzierżawę.

Odzyskanie dostępu do takich kont bez hasła – zwłaszcza gdy mamy tylko pojedyncze konto administracyjne – to nierzadko konieczność przesyłania fizycznej dokumentacji uwiarygadniającej własność konta. To zajmuje niekiedy całe tygodnie.

W jednym, dość skrajnym przypadku firma nie zdążyła odnowić dzierżawy domeny i ją po prostu straciła, wraz z przynależnymi adresami mailowymi. Taka sytuacja może wręcz sparaliżować przedsiębiorstwo.

Na taką okoliczność idealnie będzie posiadać dodatkowe konto administracyjne do każdej istotnej usługi. Hasło do niego może być zapisane na papierze i – bardzo staromodnie! – w zalakowanej kopercie spoczywać w bezpiecznym miejscu. Z takich kont można skorzystać w kryzysowych, nieprzewidzianych sytuacjach – wtedy każdy będzie chwalić zapobiegliwość prezesa!

Alternatywnym, nieco mniej angażującym rozwiązaniem będzie też utrzymywanie dostępu administracyjnego zawsze dla minimum dwóch osób (ale na różnych kontach).

Bezpieczeństwo za darmo

Skuteczne zabezpieczenia w dobie rozwiązań chmurowych niekoniecznie wymagają od razu sprzętowego szyfrowania, czy kosztownego oprogramowania. Na początek wystarczy odrobina czasu poświęconego na zabezpieczenie i podział uprawnień dla ważnych kont.

Osobne konta i dwuskładnikowa weryfikacja istotnie wzmocnią poziom bezpieczeństwa danych i usług internetowych w firmach. Korzystanie z nich nie wiąże się z żadnymi dodatkowymi kosztami, a przy naprawdę minimalnej uciążliwości pozwoli uniknąć poważnych problemów lub przynajmniej jasno ustalić odpowiedzialność za nie.

Zyskaj więcej klientów dzięki skutecznym działaniom marketingowym z certyfikowanym partnerem Google Premium.

Wykorzystywanie pojedynczych kont, identyczne hasła do różnych usług i działające niepotrzebne konta, to proszenie się o kłopoty. W razie zaskakujących sytuacji, często będzie już za późno na zabezpieczanie. W biznesie, jak i w życiu.

Polecamy również: